TOP 8 ciberataques más comunes en 2024

Microsoft Revela Vulnerabilidad en macOS que elude los controles de privacidad en Safari

18 de octubre de 2024

Guía completa para obtener la certificación CEH en México

18 de octubre de 2024La seguridad cibernética es una preocupación crítica en el mundo digital actual. Los ciberdelincuentes están constantemente innovando, y las empresas y usuarios individuales son sus principales objetivos. Conocer los tipos de ciberataques más comunes es esencial para protegerse.

1. Phishing

El phishing es uno de los métodos más efectivos utilizados por los atacantes para obtener información sensible, como contraseñas y números de tarjetas de crédito. A través de correos electrónicos o mensajes de texto falsos que parecen venir de fuentes confiables, los usuarios son engañados para compartir datos personales.

Cómo protegerte: Evita hacer clic en enlaces o descargar archivos adjuntos de correos electrónicos no solicitados. Verifica siempre el remitente y usa autenticación multifactor (MFA) para mayor seguridad.

2. Malware

El malware es un software malicioso diseñado para infiltrarse en sistemas con el propósito de causar daños o robar datos. Puede adoptar diversas formas, como virus, troyanos o spyware. El malware puede propagarse a través de descargas infectadas o vulnerabilidades en los sistemas.

Cómo protegerte: Utiliza un software antivirus actualizado y evita descargar aplicaciones de sitios no oficiales.

3. Ataques DoS (Denegación de Servicio)

En un ataque DoS, los ciberdelincuentes inundan una red o un servidor con tráfico falso para sobrecargarlo y hacerlo inaccesible. Esto interrumpe las operaciones normales de las empresas, causando pérdidas financieras y de reputación.

Cómo protegerte: Implementa soluciones de mitigación de ataques DoS, como firewalls robustos y balanceadores de carga.

4. Ataques MitM (Hombre en el Medio)

Los ataques Man-in-the-Middle ocurren cuando un atacante intercepta y altera las comunicaciones entre dos partes sin que ellas lo sepan. Esto puede suceder en redes Wi-Fi públicas o no seguras, permitiendo al atacante robar datos personales, como credenciales de acceso o información bancaria.

Cómo protegerte: Usa conexiones seguras (HTTPS) y evita conectarte a redes Wi-Fi públicas sin usar una VPN.

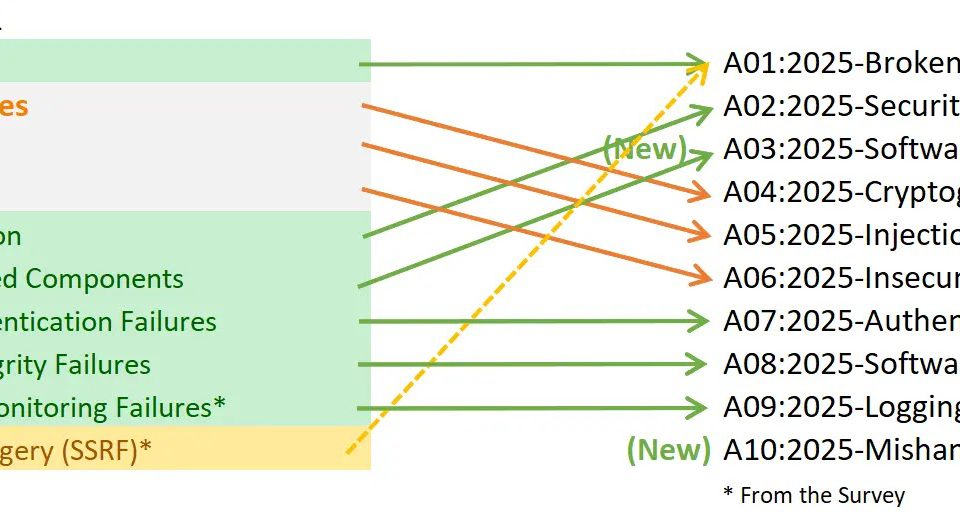

5. Inyección SQL

Este tipo de ataque ocurre cuando un atacante inserta código SQL malicioso en una consulta a la base de datos a través de los campos de entrada de una aplicación web. Esto puede dar al atacante acceso a datos confidenciales almacenados en la base de datos.

Cómo protegerte: Implementa consultas SQL preparadas y valida adecuadamente los datos de entrada para evitar este tipo de ataque.

6. Explotación de Día Cero (Zero-Day)

Un ataque de Día Cero explota vulnerabilidades de software que aún no han sido detectadas o corregidas por el fabricante. Esto deja a los sistemas expuestos hasta que se lanza un parche de seguridad.

Cómo protegerte: Mantén siempre tu software y sistemas actualizados y aplica parches de seguridad tan pronto como estén disponibles.

7. Amenazas Persistentes Avanzadas (APTs)

Las APTs son ataques prolongados y dirigidos, generalmente realizados por actores estatales o grupos altamente organizados. Estas amenazas buscan infiltrarse en sistemas para robar información valiosa a lo largo del tiempo sin ser detectadas.

Cómo protegerte: Implementa monitoreo continuo de seguridad, control de acceso estricto y realiza auditorías regulares.

8. Ransomware

El ransomware es un tipo de malware que cifra los archivos de la víctima, bloqueando el acceso a ellos hasta que se pague un rescate. Este tipo de ataque ha afectado a organizaciones de todos los tamaños, desde pequeñas empresas hasta grandes corporaciones.

Cómo protegerte: Realiza copias de seguridad regulares de tus datos y nunca pagues el rescate, ya que no garantiza que recuperarás tus archivos.