- Filtrar por

- Categorias

- Tags

- Autores

- Ver todo

- Todo

- Cadena de Suministro

- Certificación

- Cumplimiento y auditoría

- Data Breach

- DevSecOps

- Elearning

- Estándares de Seguridad

- Gestión de Riesgos

- ISO 27001

- Legislación

- Noticias

- Vulnerabilidades

- Todo

- 7-Eleven

- A3Sec

- Adiclub

- Adidas

- Adidas España

- AdLoad

- AEPD

- Agencia Española de Protección de Datos

- Agile

- AiProtection

- AirBorne

- AirPlay

- AitM

- Alcasec

- Amazon

- Amazon Web Services

- Anáhuac

- Andariel

- Android

- ANEL

- AnyDesk

- APE

- API Montoya

- Apple

- AppleScript

- APT38

- Argentina

- ARMO

- ARTICLE 19

- Asia

- ASUS

- AttackIQ Mitre Att&ck

- Audax Renovables

- AWS

- BADBOX 2.0

- BCP

- BEC

- Bitcoin

- BitLocker

- Bitwarden

- Blank-Grabber

- Bloomberg

- BlueNoroff

- botnet

- BreachForums

- Bronze President

- Bug Bounty

- Burp Suite

- Burp Suite Professional

- Cadena de Suministro

- Can Yoleri

- Cartier

- Castroverde de Campos

- CCSP

- CEH

- Centro de Operaciones de Seguridad

- Certified Ethical Hacker

- Chain Risk Management

- ChamelGang

- ChatGPT

- China

- Chrome

- Chrome Web Store

- ChromeOS

- CIA

- ciberataque

- ciberataques en México

- Cibercrimen

- ciberinteligencia

- Ciberseguridad

- CIJ

- CISA

- Cisco

- CISM

- CISSP

- CJEF

- Cloud Computing Security

- CNP

- Comcast

- Comisión de Protección de Datos

- Commvault

- Commvault Command Center

- CompTIA

- COOLCLIENT

- Corea del Norte

- CreateSecurityGroup

- CrowdStrike

- Cryptology

- CSA

- CSILinux

- CTT

- Cuerpo Nacional de Policía

- Curing

- Cursos

- CVE-2023-39780

- CVE-2024-21412

- CVE-2024-44133

- CVE-2024-49415

- CVE-2024-52541

- CVE-2024-9264

- CVE-2025-1097

- CVE-2025-1098

- CVE-2025-20286

- CVE-2025-21103

- CVE-2025-22224

- CVE-2025-22225

- CVE-2025-22226

- CVE-2025-24054

- CVE-2025-24085

- CVE-2025-24160

- CVE-2025-24161

- CVE-2025-24271

- CVE-2025-24513

- CVE-2025-24514

- CVE-2025-29927

- CVE-2025-30733

- CVE-2025-31324

- CVE-2025-32756

- CVE-2025-34028

- CVE-2025-37899

- CVE-2025-4664

- CVE-2025-49113

- CVE-2025-4918

- CVE-2025-4919

- CVE-2025-5138

- Cyber Intelligence

- Cyber Risk Management

- Cybersecurity

- Cybrary

- D-Link

- DAD

- DarkGate

- Dean Tullsen

- Dell

- Dell NetWorker Management Console

- Dell Update Manager Plugin

- DevOps

- DKIM

- DMARC

- DomainTools

- DragonForce

- DRP

- Dtrack

- Earth Kasha

- EC-Council

- EC2

- Egemen Koçhisarlı

- Elearning

- EMERALDWHALE

- EncroChat

- Endesa

- EPSS

- Eric Council

- España

- Exclu

- Exploit Prediction Scoring System

- FBI

- Federal Virtual Training Environment

- FedVTE

- FFmpeg

- FileCatalyst

- filtración de datos

- Firefox

- Fortinet

- Fortra

- Fundación Cibervoluntarios

- Gareth Heyes

- GDPR

- George Kurtz

- Gestión de Riesgos

- Ghost

- GitHub

- Google Cybersecurity Professional Certificate

- Google dorking

- Google Play

- Google Project Zero

- Grafana

- GreyNoise

- Grupo Aeroportuario del Centro Norte

- Guardia Civil española

- Hack The Box

- Hackeo a Mabe

- Hacking

- Halcyon

- Hara Hiroaki

- Havenio Technology

- Havenio Technology SL

- Helldown

- HIPAA

- HM Surf

- Honduras

- HoneyMyte

- Hosein Yavarzadeh

- HSQLDB

- HTTPBot

- IAM

- Iberdrola

- ImageIO

- IMAP

- IMSS

- Indirector

- INE

- Infosys

- IngressNightmare

- Instituto Nacional Electoral

- Intel

- Inteligencia Artificial

- io_uring

- ISACA

- ISC2

- ISE

- ISO

- ISO 14001:2015

- ISO 27001:2022

- ISO 9001:2015

- ISO/IEC 27001

- ISO/IEC 27001:2022

- Japón

- JavaGhost

- JavaScript

- Jeff Jones

- Jonathan Bar Or

- José Luis Huertas Rubio

- Jumpy Pisces

- Jupyter

- JWT

- Kanban

- Kaspersky

- KB5058379

- Krebs on Security

- Krpano

- ksmbd

- Kubernetes

- Laravel

- Lars Haulin

- Lego

- LeSS

- Ley de Transferencia y Responsabilidad de los Seguros Médicos

- LFPDPPP

- Linux

- LockBit

- Lua

- Luyi Li

- MaaS

- macOS

- Mactrix

- Madrid

- malware

- Mandrake

- Mapfre

- Marta Trabado

- Mastodon

- Medusa

- Meta

- México

- MFA

- Microsoft

- Microsoft Teams

- MirrorFace

- MovRax

- Moxa

- MSS

- Murat Özfidan

- Mustang Panda

- Natalie Silvanovich

- Near Field Communication

- NetWeaver

- Next.js

- NFC

- NGINX

- NIS2

- NIST

- NIST SP 800-207

- NOOPDOOR

- NordVPN

- Noticias

- NSFOCUS

- NTLM

- OCI

- Oleg Zaytsev

- Oligo Security

- OLLVM

- OMA

- Open Source Intelligence

- OpenAI

- OpenSSH

- Operación Borraska

- Operational Security

- OPSEC

- Oracle

- Oracle TNS

- OSCP

- OSINT

- OTP

- Palo Alto Networks

- Pavel Durov

- PCI DSS

- PCI-DSS

- Pemex

- Perú

- PhaaS

- Phishing

- PlayCrypt

- PoC

- Policía Nacional

- PortSwigger

- PowerShell

- PRNG

- Progressive Web Apps

- Prometheus

- ProtonVPN

- Purple Dragon

- PWA

- QR

- QUICKHEAL

- quishing

- RAIA

- RainyDay

- RansomHub

- ransomware

- ransomware Play

- RCE

- Recorded Future

- Red Shield VPN

- RedDelta

- Registro Andaluz de Identificación Animal

- Repsol

- RGPD

- Rim Jong Hyok

- ROAMINGMOUSE

- Roblox

- Rockstar 2FA

- Roundcube

- SAFe

- Samsung

- SANS

- SAP

- Sapphire Sleet

- SAT

- SC-200

- Scaled Agile Framework

- Scattered Spider

- Scrum

- Sedena

- SentinelOne

- SES

- SGSI

- ShadowPad

- ShrinkLocker

- SIFT

- SILIKN

- Skuld

- Sky ECC

- SMTP

- SO/IEC 27001:2022

- SOC

- SOCRadar

- SonicOS

- SonicWall

- SP 800-63-4

- Spectre

- SPF

- Splunk

- SpyMax

- SQL Injection

- SSRF

- TangleBot

- TechCrunch

- Telefónica

- Telegram

- TGR-UNK-0011

- The Hacker News

- Totalsec

- TPRM

- Transparent Network Substrate

- Trend Micro

- TrickMo

- Truesec

- typosquatting

- Udemy

- Udyat

- UIV

- UNIR

- UPPERCUT

- Vaticano

- Venezuela

- Victoria’s Secret

- Visual Studio Code

- VKontakte

- VMware

- Windows

- Wireshark

- WorkMail

- WPA2

- X-quantum

- XSS

- Zero Trust

- ZIP

- ZTA

19 de junio de 2025

Un nuevo incidente de ciberseguridad sacude el sector asegurador español. El actor de amenazas “SkryllX” ha afirmado haber comprometido con éxito los sistemas de Mapfre, una […]

¿Te gusta?

17 de junio de 2025

Un nuevo incidente de seguridad ha puesto en el foco a la Policía Nacional de España. El actor de amenazas conocido como “Cargo” ha publicado en […]

¿Te gusta?

9 de junio de 2025

Cisco ha lanzado hotfixes urgentes para su solución Identity Services Engine (ISE) tras revelarse una vulnerabilidad crítica (CVE-2025-20286) que afecta a implementaciones en la nube de […]

¿Te gusta?

9 de junio de 2025

La historia del joven hacker español José Luis Huertas Rubio, conocido como Alcasec, ha dado un giro que mezcla cibercrimen, instituciones públicas y corrupción política. A […]

¿Te gusta?

5 de junio de 2025

Una grave vulnerabilidad que ha permanecido oculta durante más de diez años ha sido revelada en Roundcube Webmail, una popular solución de correo electrónico basada en […]

¿Te gusta?

5 de junio de 2025

Zero Trust en Ciberseguridad: Estrategia clave para proteger a las PYMES con enfoque en cumplimiento

En el contexto actual de amenazas cibernéticas cada vez más sofisticadas, las pequeñas y medianas empresas (PYMES) enfrentan un riesgo creciente sin disponer, en muchos casos, […]

¿Te gusta?

4 de junio de 2025

La Agencia Española de Protección de Datos (AEPD) ha resuelto que el uso de tecnologías de reconocimiento facial para vigilar exámenes online no está justificado legalmente. […]

¿Te gusta?

4 de junio de 2025

La reconocida firma de artículos de lujo Cartier ha confirmado haber sido víctima de un ciberataque que resultó en una brecha de seguridad con exposición de […]

¿Te gusta?

30 de mayo de 2025

Fortinet ha emitido una alerta de seguridad urgente sobre una vulnerabilidad crítica identificada como CVE-2025-32756, con una puntuación CVSS de 9.6. El fallo corresponde a un […]

¿Te gusta?

30 de mayo de 2025

Un reciente hallazgo en el protocolo Transparent Network Substrate (TNS) de Oracle ha puesto en evidencia una peligrosa fuga de memoria. La vulnerabilidad permite que un […]

¿Te gusta?

29 de mayo de 2025

El Ayuntamiento de Castroverde de Campos ha sido víctima de un ciberataque del tipo BEC (Business Email Compromise), una técnica que consiste en manipular comunicaciones legítimas […]

¿Te gusta?

29 de mayo de 2025

Adidas España ha confirmado una brecha de datos que comprometió información personal de clientes tras el compromiso de un proveedor de servicios de atención al cliente. […]

¿Te gusta?

29 de mayo de 2025

Victoria’s Secret ha sido víctima de un ciberataque que obligó a desconectar su sitio web y suspender parcialmente servicios en tienda y centros de distribución, en […]

¿Te gusta?

29 de mayo de 2025

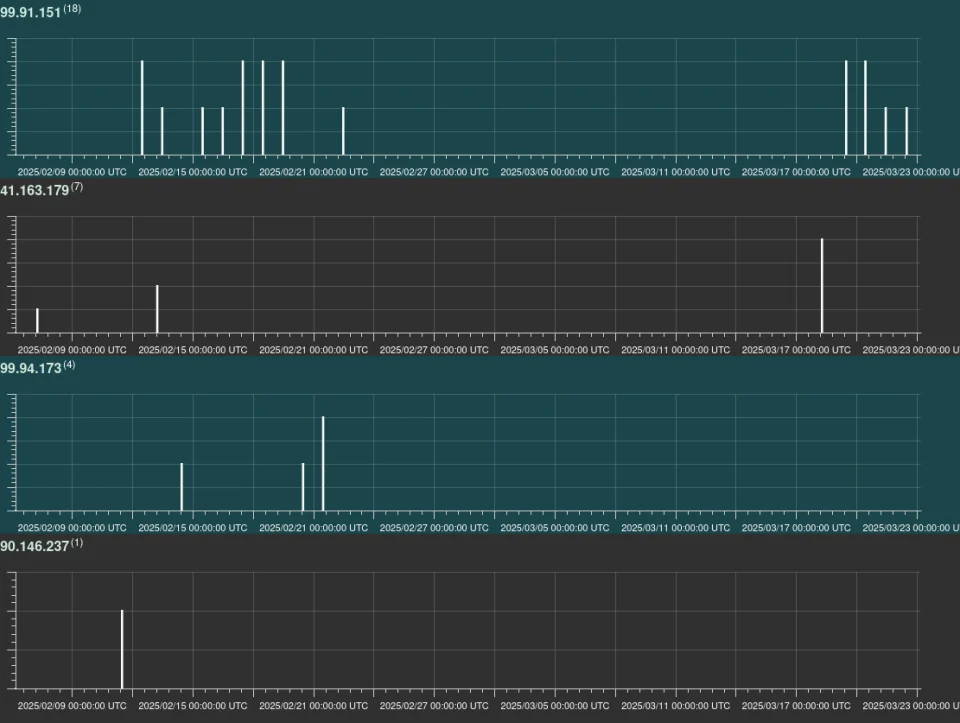

Investigadores de GreyNoise han identificado una campaña activa que ha comprometido más de 9,000 routers ASUS, utilizando una puerta trasera SSH persistente que sobrevive a reinicios […]

¿Te gusta?

28 de mayo de 2025

Una vulnerabilidad crítica en Bitwarden (≤ v2.25.1) ha generado preocupación en la comunidad de seguridad, especialmente en entornos empresariales donde los gestores de contraseñas son pilares […]

¿Te gusta?