Hackean a OMA: Un análisis de los errores de seguridad

Guía completa para obtener la certificación CEH en México

18 de octubre de 2024

¡Actualiza ya! Vulnerabilidad crítica de RCE en Grafana (CVE-2024-9264)

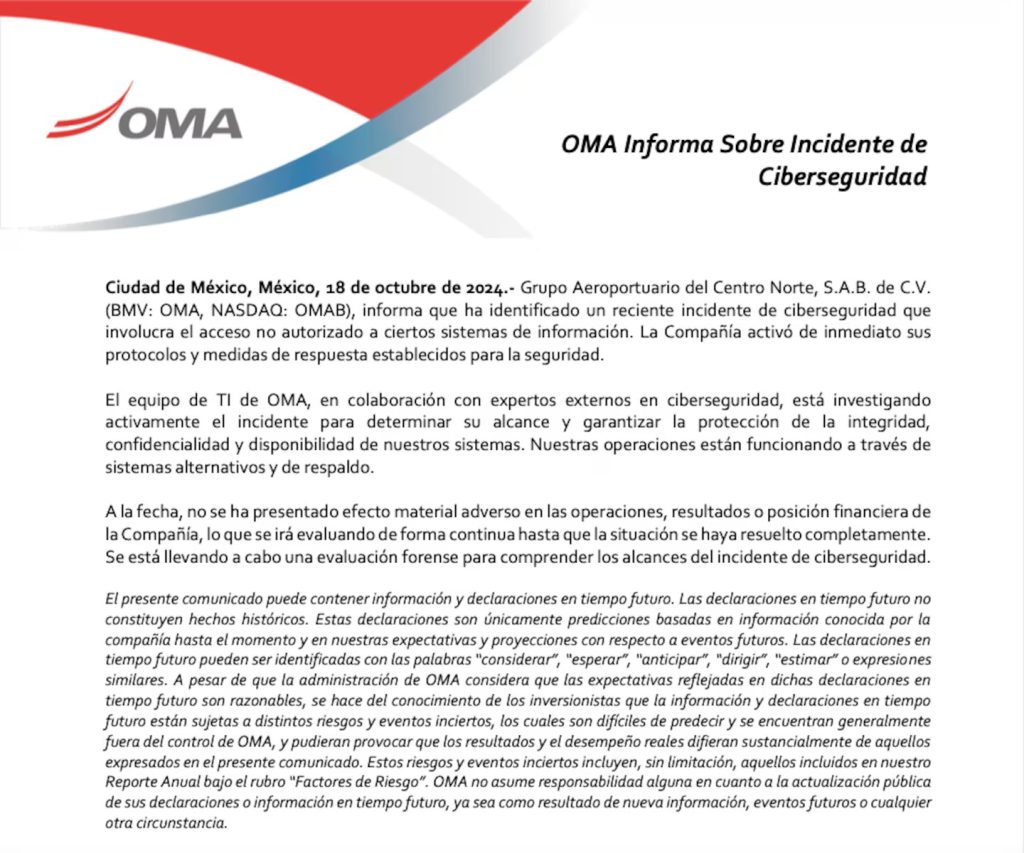

19 de octubre de 2024El Grupo Aeroportuario del Centro Norte (OMA), que administra aeropuertos clave en México como Monterrey, Acapulco y Mazatlán, ha sido víctima de un ataque cibernético que expuso vulnerabilidades críticas en sus sistemas de información.

Aunque OMA asegura que las operaciones no se han visto afectadas significativamente gracias a sistemas de respaldo, el incidente pone de relieve fallos importantes en su ciberseguridad.

Falta de preparación ante el ataque

Uno de los aspectos más preocupantes es que OMA aún no ha determinado el alcance total del ataque. Esta incertidumbre sugiere que no se contaba con sistemas avanzados de monitoreo en tiempo real que pudieran alertar y frenar la intrusión de manera temprana. La implementación de soluciones SIEM (Security Information and Event Management), que detectan comportamientos anómalos, podría haber sido clave para mitigar el impacto del ataque en sus sistemas.

Dependencia excesiva en sistemas de respaldo

Si bien el uso de sistemas alternativos ha evitado una interrupción total de las operaciones, depender de ellos revela la falta de redundancia en la seguridad principal. Un enfoque proactivo, como la segmentación de redes y la implementación de entornos aislados para operaciones críticas, habría limitado el impacto del ataque a áreas específicas sin comprometer toda la infraestructura de TI.

Integridad y confidencialidad en riesgo

OMA ha mencionado que está realizando una evaluación forense para comprender el impacto en la integridad y confidencialidad de los datos, un proceso que debió haber sido más inmediato y automatizado. La empresa administra datos sensibles de millones de pasajeros y clientes, incluidos datos personales y financieros. El no contar con sistemas de cifrado robusto y con autenticación multifactor (MFA) para el acceso a estos sistemas críticos podría haber facilitado el acceso no autorizado a los atacantes.

Respuesta tardía y manejo del incidente

Aunque OMA ha comunicado que activó sus protocolos de respuesta de manera inmediata, la falta de detalles sobre la naturaleza del ataque sugiere que estos protocolos podrían haber sido insuficientes o no actualizados. Las organizaciones que dependen de sistemas de infraestructura crítica, como aeropuertos, deben realizar simulaciones de ataques cibernéticos de manera frecuente para garantizar que sus planes de respuesta estén a la altura de las amenazas emergentes.

¿Qué lecciones quedan?

Este incidente deja varias lecciones importantes para OMA y otras organizaciones de infraestructuras críticas:

• Monitoreo continuo: Los sistemas de monitoreo avanzado deben ser una prioridad para detectar intrusiones antes de que afecten los sistemas operativos.

• Segmentación de redes: Limitar la exposición de los sistemas críticos a través de una arquitectura de red más segura es clave para evitar que un ataque afecte múltiples áreas.

• Capacitación constante: El personal debe recibir capacitación regular sobre los riesgos de ciberseguridad y cómo reaccionar ante incidentes.

• Auditorías y simulaciones periódicas: Realizar auditorías externas y pruebas de penetración de manera rutinaria para identificar vulnerabilidades antes de que lo hagan los ciberdelincuentes.

El ataque cibernético a OMA revela deficiencias que podrían haber sido evitadas con mejores prácticas de seguridad. El incidente subraya la importancia de una seguridad sólida para proteger no solo los sistemas, sino también los datos críticos de millones de personas que dependen de estos servicios.