Helldown: Un Ransomware que amplía el panorama de amenazas en Linux y VMware

Brecha Masiva en Git: 15,000 Credenciales Robadas y 10,000 Repositorios Privados en Riesgo

19 de noviembre de 2024

Ciberdelincuentes aprovechan Jupyter Notebooks inseguros para transmitir eventos deportivos de forma ilegal

25 de noviembre de 2024El mundo de la ciberseguridad enfrenta un nuevo desafío con la aparición de Helldown, un ransomware que está ganando terreno al expandir sus ataques a sistemas Linux y VMware. Este malware, basado en el código de LockBit 3.0, está diversificando las tácticas de los ciberdelincuentes, apuntando a infraestructuras virtualizadas y sectores clave como TI, telecomunicaciones, manufactura y salud.

Helldown: Una nueva amenaza en evolución

La primera mención pública de Helldown ocurrió en agosto de 2024, según Halcyon, que lo describió como un ransomware agresivo que explota vulnerabilidades de seguridad para infiltrarse en redes empresariales. En solo tres meses, se estima que al menos 31 organizaciones han sido víctimas de sus ataques.

Una característica destacada de Helldown es el uso de tácticas de doble extorsión, donde los atacantes amenazan con filtrar información sensible si no se paga el rescate. Este enfoque busca maximizar el impacto psicológico y financiero sobre las víctimas.

Ataques dirigidos y técnicas sofisticadas

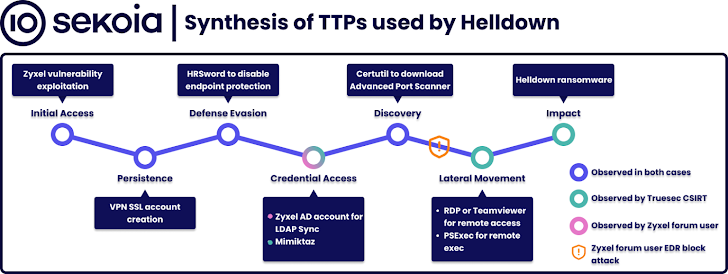

Tácticas, Técnicas y Procedimientos (TTPs)

Un análisis de Truesec, publicado en noviembre de 2024, reveló los pasos clave en los ataques de Helldown:

1. Acceso inicial: Los atacantes explotan firewalls Zyxel expuestos a Internet.

2. Persistencia: Implantan malware para garantizar control continuo.

3. Recolección de credenciales: Acceden a datos críticos para movimientos laterales.

4. Reconocimiento de la red: Mapear sistemas para maximizar el daño.

5. Evasión de defensas: Eluden antivirus y otros controles.

6. Despliegue del ransomware: Activan el cifrado y roban datos.

En sus ataques a sistemas Windows, Helldown utiliza la vulnerabilidad CVE-2024-42057, una falla de inyección de comandos en la VPN IPSec, que permite ejecutar comandos del sistema operativo con credenciales falsas.

Variante para Linux: menos compleja, pero eficaz

La versión Linux de Helldown es menos sofisticada que su contraparte en Windows. Carece de técnicas avanzadas de ofuscación y anti-depuración, pero se enfoca en localizar y cifrar archivos, deteniendo previamente máquinas virtuales activas. Esta funcionalidad le permite modificar directamente las imágenes de las máquinas virtuales, aunque el análisis indica que este mecanismo aún no está completamente desarrollado.

Helldown: ¿Rebranding de Ransomware?

Investigadores de Sekoia han señalado similitudes entre Helldown y otros ransomwares basados en LockBit 3.0, como DarkRace y DoNex. Esto sugiere que Helldown podría ser un caso de rebranding, aunque todavía no se ha confirmado.

Dato clave: Avast lanzó una herramienta de descifrado para DoNex en julio de 2024, lo que podría abrir una ventana de oportunidad para mitigar algunos ataques relacionados con Helldown.

Helldown es un recordatorio de la necesidad de mantenerse alerta frente a las constantes innovaciones en el panorama de amenazas cibernéticas. Desde su capacidad para atacar entornos virtualizados hasta su uso de técnicas de doble extorsión, este ransomware subraya la importancia de implementar controles robustos de seguridad, como la segmentación de redes, parches regulares y auditorías de vulnerabilidades.

Más información:

• Neowin