MirrorFace reaparece: Nueva campaña contra Japón con los backdoors ANEL y NOOPDOOR

MATRIX: Un servicio de mensajería para criminales desmantelado por Europol

9 de diciembre de 2024

Microsoft Teams usado para distribuir el malware DarkGate mediante ingeniería social

18 de diciembre de 2024Un grupo de ciberamenazas vinculado a China, conocido como MirrorFace (también llamado Earth Kasha), ha sido identificado como responsable de una reciente campaña de spear phishing dirigida principalmente a ciudadanos y organizaciones japonesas desde junio de 2024.

Objetivo: espionaje y exfiltración de datos sensibles

De acuerdo con un análisis de Trend Micro, la campaña utiliza dos backdoors principales: NOOPDOOR (también conocido como HiddenFace) y ANEL (alias UPPERCUT). Este último es especialmente notable, ya que había desaparecido desde su uso por el grupo APT10 en 2018. Su reaparición marca un cambio estratégico en las tácticas del actor malicioso. Según Hara Hiroaki, investigador de seguridad, la campaña apunta a particulares vinculados con temas políticos, seguridad nacional y relaciones internacionales.

En contraste con campañas previas enfocadas en empresas, este ataque muestra un enfoque renovado hacia individuos, probablemente debido a las menores defensas de seguridad de estos objetivos en comparación con organizaciones más grandes.

Técnicas de infección empleadas

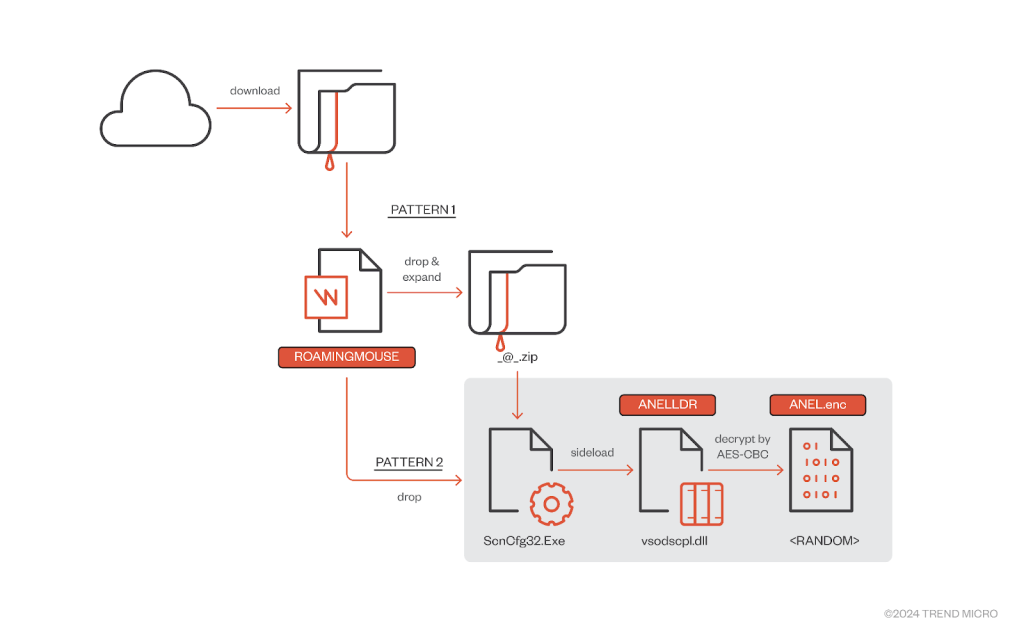

Los correos de spear phishing enviados desde cuentas comprometidas o servicios gratuitos incluyen archivos ZIP maliciosos como vector inicial. Dependiendo del objetivo, los ZIP contienen uno de los siguientes métodos de infección:

1. Documentos con macros embebidas: Estos activan el dropper conocido como ROAMINGMOUSE al habilitar las macros.

2. Ficheros autoextraíbles o de acceso directo: Diseñados para ejecutar cargas útiles disfrazadas de documentos legítimos, instalan componentes en el sistema infectado que ejecutan el malware ANEL.

3. Uso de PowerShell y ficheros CAB: Una variante más sofisticada, que integra un archivo señuelo y macros para cargar el malware de forma encubierta.

ANEL y NOOPDOOR: Armas clave de la campaña

• ANEL: Este backdoor se despliega mediante un módulo conocido como ANELLDR, que utiliza la carga lateral de DLL para operar de manera sigilosa, evitando la detección de sistemas de seguridad. Su objetivo principal es recopilar información del entorno infectado.

• NOOPDOOR: Actúa como herramienta de acceso remoto, facilitando el control y la exfiltración de datos desde los dispositivos comprometidos.

Ambos malware incorporan técnicas avanzadas de evasión, lo que complica su detección y mitigación.

Conexiones con APT10 y Earth Kasha

Los expertos atribuyen la campaña a MirrorFace/Earth Kasha basándose en:

• Similitudes en las tácticas y herramientas: Uso consistente de spear phishing y despliegue de NOOPDOOR.

• Código compartido: ANELLDR y NOOPDOOR presentan similitudes que sugieren acceso compartido al código fuente.

• Reutilización de ANEL: La reaparición de este backdoor conecta la operación con APT10, conocido por su historial de ataques a Japón.

Recomendaciones para protegerse

El informe de Hiroaki subraya la importancia de implementar contramedidas básicas:

• Evitar abrir archivos adjuntos sospechosos en correos electrónicos, incluso si parecen provenir de fuentes legítimas.

• Actualizar sistemas de seguridad y reforzar medidas de ciberseguridad, especialmente para individuos y pequeños grupos.

• Compartir inteligencia sobre amenazas con partes interesadas para responder eficazmente a estos ataques.

Esta nueva campaña evidencia la evolución constante de los actores maliciosos, que adaptan sus tácticas para maximizar el impacto de sus operaciones.

Fuentes: