Vulnerabilidad crítica en MongoDB (CVE-2025-14847) está siendo explotada activamente a nivel mundial

Brushing: la estafa detrás de los paquetes que llegan sin solicitarlos

25 de diciembre de 2025

Nuevas vulnerabilidades en auriculares Bluetooth permiten a atacantes secuestrar el smartphone conectado

30 de diciembre de 2025Una vulnerabilidad recientemente revelada en MongoDB está siendo explotada activamente en Internet y ya ha puesto en riesgo a decenas de miles de servidores en todo el mundo. El fallo, identificado como CVE-2025-14847 y bautizado como MongoBleed, permite a un atacante remoto y no autenticado filtrar información sensible directamente desde la memoria del servidor.

La vulnerabilidad tiene una puntuación CVSS de 8.7, lo que la sitúa dentro del rango de alta gravedad.

¿En qué consiste la vulnerabilidad?

El problema se encuentra en la implementación de descompresión de mensajes comprimidos con zlib dentro del servidor MongoDB, concretamente en el componente responsable de procesar mensajes de red comprimidos.

Debido a un error en el manejo de longitudes durante el proceso de descompresión, el servidor devuelve más datos de los que debería, exponiendo fragmentos de memoria no inicializada (heap memory). Esto permite que un atacante, mediante el envío de paquetes comprimidos especialmente manipulados, pueda extraer información que no le pertenece.

Este comportamiento puede ser explotado antes de cualquier autenticación, lo que convierte la vulnerabilidad en especialmente peligrosa para instancias expuestas a Internet.

Entre los datos potencialmente filtrados se incluyen:

- Credenciales de usuarios

- Contraseñas en memoria

- Claves API

- Tokens de sesión

- Información interna de la aplicación

Aunque el atacante necesita enviar múltiples peticiones para reconstruir información útil, cuanto más tiempo tenga acceso al servidor vulnerable, mayor será la cantidad de datos que puede extraer.

Alcance del impacto

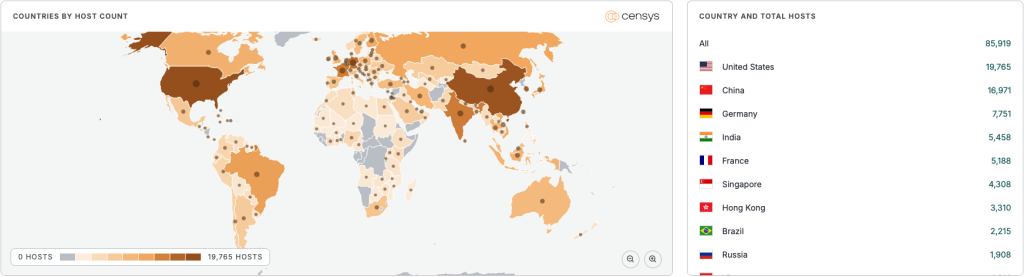

Según datos de Censys y Wiz:

- Existen más de 87.000 instancias potencialmente vulnerables a nivel global.

- Los países con mayor número de sistemas expuestos incluyen Estados Unidos, China, Alemania, India y Francia.

- El 42 % de los entornos cloud analizados contienen al menos una instancia vulnerable, ya sea expuesta a Internet o en redes internas.

Esto convierte a CVE-2025-14847 en una amenaza relevante tanto para infraestructuras públicas como privadas.

Explotación activa confirmada

El 29 de diciembre de 2025, la agencia estadounidense CISA añadió CVE-2025-14847 a su catálogo oficial de vulnerabilidades explotadas activamente, obligando a las agencias federales a aplicar los parches antes del 19 de enero de 2026.

CISA confirmó que la vulnerabilidad permite la lectura de memoria heap no inicializada por parte de clientes no autenticados, lo que representa un riesgo directo de filtración de datos.

Versiones afectadas y solución

MongoDB ha publicado actualizaciones que corrigen el problema en las siguientes versiones:

- 8.2.3

- 8.0.17

- 7.0.28

- 6.0.27

- 5.0.32

- 4.4.30

MongoDB Atlas ya ha sido parcheado por el proveedor.

También se ha indicado que el problema afecta indirectamente a paquetes como rsync en Ubuntu, ya que utilizan la misma librería zlib vulnerable.

Medidas de mitigación temporales

Si no es posible actualizar inmediatamente, se recomienda:

- Deshabilitar la compresión zlib en MongoDB usando las opciones networkMessageCompressors o net.compression.compressors excluyendo zlib.

- Restringir el acceso de red a MongoDB únicamente a IPs autorizadas o redes internas.

- Monitorizar logs en busca de conexiones pre-autenticación anómalas.

- Bloquear el acceso directo a MongoDB desde Internet siempre que sea posible.