Botnet AyySSHush compromete más de 9,000 routers ASUS mediante una puerta trasera persistente vía SSH

Bitwarden bajo escrutinio: XSS persistente a través de PDFs embebidos en la función Resources

28 de mayo de 2025

Victoria’s Secret desconecta su sitio web tras un ciberataque que afectó operaciones críticas

29 de mayo de 2025Investigadores de GreyNoise han identificado una campaña activa que ha comprometido más de 9,000 routers ASUS, utilizando una puerta trasera SSH persistente que sobrevive a reinicios y actualizaciones de firmware.

El 18 de marzo de 2025, la firma de inteligencia de amenazas GreyNoise detectó una operación encubierta que aprovecha vulnerabilidades en funciones de seguridad integradas de los routers ASUS, en particular AiProtection. Utilizando su herramienta de análisis de tráfico en red impulsada por IA, denominada SIFT, GreyNoise logró identificar múltiples cargas maliciosas dirigidas a desactivar protecciones de TrendMicro presentes en los dispositivos.

🔍 Vectores de ataque y persistencia

Los atacantes emplean técnicas avanzadas, como el bypass de autenticación y la modificación de configuraciones legítimas, para lograr persistencia sin ser detectados. Incluso tras actualizaciones de firmware o reinicios, los dispositivos comprometidos mantienen acceso remoto habilitado para los actores maliciosos.

La campaña se ha centrado en modelos ASUS RT-AC3100 y RT-AC3200 con configuraciones Out-Of-Box (sin modificaciones del usuario). Además, se identificó el uso de la vulnerabilidad CVE-2023-39780, una inyección de comandos autenticada presente en el firmware v3.0.0.4.386.51598 del modelo ASUS RT-AX55. Esta falla permite la ejecución arbitraria de comandos del sistema.

🔐 Backdoor mediante clave SSH persistente

El payload observado añade una clave pública SSH controlada por el atacante, habilita el servicio SSH tanto en la LAN como en la WAN, lo vincula al puerto TCP/53282, y modifica la configuración mediante funciones oficiales del router. Este enfoque garantiza que la puerta trasera sobreviva incluso tras actualizaciones del firmware.

“Debido a que la clave se añade utilizando funciones oficiales de ASUS, el cambio de configuración persiste incluso tras actualizar el firmware. Si su router fue comprometido previamente, actualizar el firmware no elimina la puerta trasera SSH”, advierte el informe técnico de GreyNoise.

📊 Alcance y sigilo de la operación

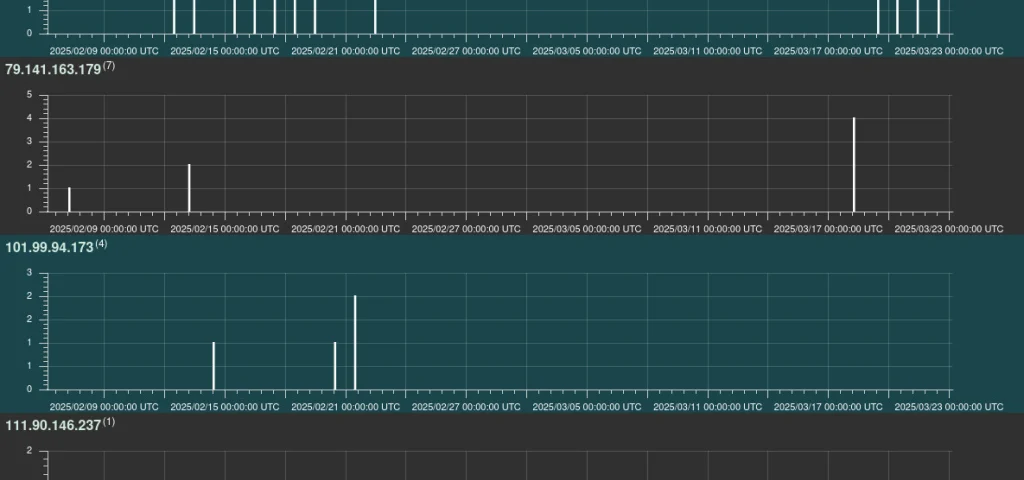

Según datos de Censys, al 27 de mayo de 2025 se han confirmado al menos 8,920 routers ASUS comprometidos. Pese a la magnitud, solo se han observado 30 solicitudes relacionadas en un periodo de tres meses, lo que evidencia el nivel de sigilo empleado en la campaña.

GreyNoise ha publicado una lista de cuatro direcciones IP asociadas al comando y control (C2) de la botnet, que pueden ser utilizados como Indicadores de Compromiso (IoCs) para la detección y mitigación.

🧩 Recomendaciones técnicas

- Auditoría inmediata: revisar configuraciones SSH y verificar si el puerto 53282 está habilitado.

- Reestablecimiento completo: realizar un factory reset y configurar manualmente sin importar la versión de firmware.

- Monitoreo de tráfico saliente: emplear IDS/IPS para detectar conexiones hacia los IoCs publicados.

- Actualización y revisión periódica de la configuración del firmware para detectar modificaciones no autorizadas.