Filtración de credenciales de la Policía Nacional de España

Cisco corrige grave fallo en ISE que afecta despliegues en la nube: ya existe PoC pública

9 de junio de 2025

Alerta de Brecha de Datos: Filtración Masiva Afecta a Mapfre España

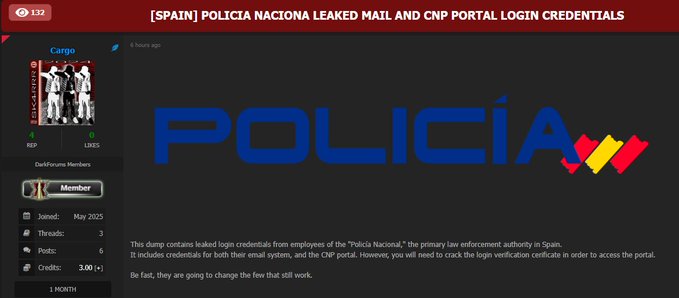

19 de junio de 2025Un nuevo incidente de seguridad ha puesto en el foco a la Policía Nacional de España. El actor de amenazas conocido como “Cargo” ha publicado en un foro de la dark web un supuesto volcado de credenciales de acceso pertenecientes a empleados de esta institución. Según el mensaje, la filtración incluiría datos de acceso tanto a los correos institucionales como al portal interno del Cuerpo Nacional de Policía (CNP).

¿Qué se ha filtrado?

La publicación no adjunta muestras públicas, pero indica que las credenciales filtradas permitirían:

- Acceso a cuentas de correo electrónico institucional.

- Acceso al portal interno del CNP (aunque se requeriría evadir un certificado de verificación adicional para lograrlo).

¿Están activas las credenciales?

El propio atacante advierte que algunas de las credenciales aún se encuentran activas, aunque podrían ser deshabilitadas pronto. Esto sugiere que los sistemas de la Policía Nacional podrían no haber detectado aún el compromiso total, o no han rotado todas las contraseñas afectadas.

¿Es una filtración real o un combolist?

Una teoría probable —y que cobra fuerza por la forma en la que se expone el contenido— es que se trata de un combolist, es decir, una recopilación de credenciales previamente filtradas en otros incidentes, ahora reorganizadas y reclasificadas como pertenecientes a la Policía Nacional. Esto explicaría por qué se afirma que solo sirven para accesos internos, y por qué se requiere “romper” certificados para entrar al portal oficial del CNP.

Posibles riesgos

- Phishing dirigido: Con correos institucionales reales, los atacantes podrían lanzar campañas más creíbles.

- Acceso no autorizado: Si alguna cuenta sigue activa, podría usarse para pivotar dentro de la infraestructura del CNP.

- Ingeniería social: La sola posesión de estos accesos puede facilitar suplantaciones y campañas de desinformación.

Recomendaciones

- Rotación inmediata de credenciales en todos los sistemas internos.

- Auditoría de accesos recientes para detectar movimientos sospechosos.

- Refuerzo del uso de MFA (autenticación multifactor).

- Revisión de políticas de acceso y uso de certificados para el portal CNP.

La filtración atribuida a “Cargo” podría ser una simple reempaquetación de credenciales antiguas, pero no por ello debe subestimarse. Las fuerzas de seguridad, como cualquier otra organización crítica, deben responder con contundencia ante cualquier indicio de compromiso. La amenaza persiste incluso cuando solo una parte del conjunto de datos sigue activa.