Intel Enfrenta un Nuevo Ciberataque Similar a Spectre: ‘Indirector’

Apple elimina aplicaciones de VPN de la App Store Rusa ante presión gubernamental

8 de julio de 2024

Vulnerabilidad en Microsoft SmartScreen: Explotación en aumento a través de sofisticados ataques de Phishing

11 de julio de 2024Las modernas CPU de Intel, incluidas las series Raptor Lake y Alder Lake, han sido identificadas como vulnerables a un reciente ataque denominado ‘Indirector’. Este ciberataque, descubierto por los investigadores Luyi Li, Hosein Yavarzadeh y Dean Tullsen, explota fallos en el Indirect Branch Predictor (IBP) y el Branch Target Buffer (BTB), permitiendo la filtración de información confidencial.

‘Indirector’: Una Amenaza Persistente

El ataque ‘Indirector’ se asemeja al conocido Spectre, utilizando técnicas de ejecución especulativa para extraer datos sensibles de las CPU de Intel. La ejecución especulativa, diseñada para mejorar el rendimiento, permite al procesador ejecutar instrucciones antes de confirmar su necesidad. ‘Indirector’ aprovecha esta característica para acceder a áreas de memoria protegida, comprometiendo así la seguridad del sistema.

Funcionamiento del Ataque

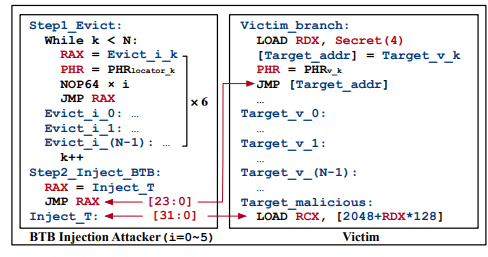

El ataque ‘Indirector’ manipula la ejecución especulativa del procesador mediante una serie de pasos complejos, engañando al sistema para que acceda a datos que pueden ser filtrados. Este método de ataque es difícil de detectar y mitigar, ya que se basa en una combinación de fallos en la lógica de la ejecución especulativa.

Los riesgos principales de ‘Indirector’ incluyen la filtración de contraseñas, claves de cifrado y otra información crítica, afectando no solo a PCs personales, sino también a servidores y infraestructura en la nube.

Técnicas de Canal Lateral

‘Indirector’ utiliza técnicas de canal lateral como Flush+Reload y Prime+Probe para observar los efectos secundarios de la ejecución especulativa:

- Flush+Reload: El atacante vacía una línea específica de la caché y luego mide el tiempo de recarga para detectar accesos especulativos.

- Prime+Probe: El atacante llena la caché con datos propios y mide los tiempos de acceso para identificar cambios provocados por la ejecución especulativa.

Medidas de Mitigación

Intel ha respondido con actualizaciones de microcódigo y parches de software para mitigar los riesgos de ‘Indirector’. Las medidas incluyen:

- Actualizaciones de Microcódigo:

- Restricciones de predicción de ramas: Modificaciones en el BTB para prevenir manipulaciones.

- Barreras de serialización: Instrucciones de serialización para asegurar accesos a memoria crítica.

- Parches de Software:

- Retpoline: Técnica que reemplaza instrucciones de salto indirecto para evitar especulación insegura.

- Protecciones del sistema operativo: Actualizaciones en los kernels para introducir barreras adicionales en la ejecución especulativa.

Estas medidas se enfocan en mejorar la seguridad del IBP y contrarrestar los ataques de Branch Target Injection (BTI), similares a Spectre v2 (CVE-2017-5715).

Recomendaciones para Usuarios y Administradores

Además de las soluciones de Intel, es crucial que los usuarios y administradores mantengan los sistemas actualizados, implementen soluciones de seguridad multicapa y monitoreen constantemente el comportamiento anómalo en sus redes y dispositivos.

El ataque ‘Indirector’ resalta la necesidad de mejorar continuamente las defensas contra las vulnerabilidades en la ejecución especulativa. Las mitigaciones actuales a nivel de hardware y software son esenciales para proteger los sistemas afectados. La colaboración continua entre fabricantes de hardware, desarrolladores de software y la comunidad de seguridad es vital para garantizar la integridad y seguridad de los sistemas de computación modernos.

Más Información

- Indirector: Sitio oficial

- Documentación PDF: USENIX Security 2024

- Github Indirector: Repositorio

- Intel: Anuncio de Seguridad

- IBRS y eIBRS: Guía de Mitigaciones

- BHS: Documentación Técnica

- CVE-2017-5715: NVD

- Spectre: Sitio Oficial