Nuevas vulnerabilidades en auriculares Bluetooth permiten a atacantes secuestrar el smartphone conectado

Vulnerabilidad crítica en MongoDB (CVE-2025-14847) está siendo explotada activamente a nivel mundial

29 de diciembre de 2025

GhostPairing: una estafa secuestra cuentas de WhatsApp sin robar contraseñas ni duplicar la SIM

1 de enero de 2026Investigadores de seguridad han revelado un conjunto de vulnerabilidades críticas que afectan a millones de auriculares y earbuds Bluetooth, permitiendo a atacantes espiar conversaciones, robar datos sensibles e incluso comprometer el smartphone al que están conectados.

Las vulnerabilidades afectan a dispositivos basados en los SoCs Bluetooth de Airoha, ampliamente utilizados por fabricantes como Sony, Bose, JBL, Marshall, Jabra, Beyerdynamic y Teufel.

Los fallos han sido registrados como:

| CVE | Descripción | CVSS |

|---|---|---|

| CVE-2025-20700 | Falta de autenticación en BLE (GATT) | 8.8 |

| CVE-2025-20701 | Falta de autenticación en Bluetooth Classic | 8.8 |

| CVE-2025-20702 | RCE / lectura arbitraria vía protocolo RACE | 9.6 |

Aunque se notificaron inicialmente en junio de 2025, seis meses después muchos dispositivos siguen sin parchear, lo que llevó a los investigadores a publicar los detalles técnicos junto con una herramienta de verificación.

El problema: el protocolo oculto RACE

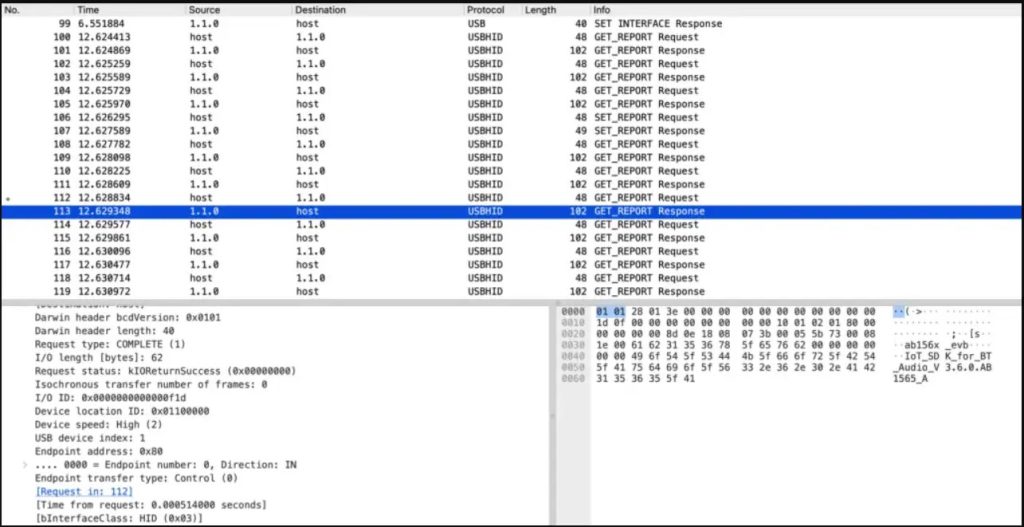

Los dispositivos afectados exponen un protocolo propietario denominado RACE (Remote Access Control Engine) a través de:

- Bluetooth Low Energy

- Bluetooth Classic

- USB HID

Este protocolo estaba destinado originalmente a tareas internas como depuración y actualización de firmware en fábrica, pero permanece accesible en dispositivos finales sin controles adecuados.

RACE permite operaciones extremadamente potentes, como:

- Lectura y escritura arbitraria en memoria RAM y flash.

- Extracción de información interna del dispositivo.

- Acceso a identificadores Bluetooth y claves internas.

Detalle de las vulnerabilidades

CVE-2025-20700: Permite que cualquier atacante dentro del rango Bluetooth se conecte vía BLE sin autenticación ni emparejamiento, accediendo al protocolo RACE de forma silenciosa.

CVE-2025-20701: Permite conexiones Bluetooth Classic no autenticadas, lo que posibilita establecer canales de audio bidireccionales, activar micrófonos y realizar escuchas encubiertas.

CVE-2025-20702: Permite usar RACE para realizar lectura y escritura arbitraria de memoria, facilitando extracción de secretos, modificación del dispositivo y persistencia.

De los auriculares al teléfono: cadena de ataque

El impacto más grave ocurre cuando los atacantes encadenan estas vulnerabilidades para comprometer el smartphone del usuario:

- El atacante se conecta a los auriculares cercanos sin autenticación.

- Usa RACE para volcar la memoria flash del dispositivo.

- Extrae la tabla de dispositivos emparejados y el Link Key criptográfico.

- Se hace pasar por los auriculares legítimos frente al teléfono.

- Obtiene acceso privilegiado al smartphone.

Esto permite:

- Leer contactos y número de teléfono.

- Interceptar llamadas.

- Activar asistentes de voz (Siri, Google Assistant).

- Enviar mensajes o realizar llamadas.

- Espiar conversaciones a través del micrófono del teléfono.

Se han demostrado ataques funcionales contra cuentas de WhatsApp y Amazon.

Dispositivos afectados

Se han verificado como vulnerables, entre otros:

- Sony WH-1000XM5, WF-1000XM5 y otras series WH/WF.

- Bose QuietComfort Earbuds.

- JBL Live Buds 3.

- Marshall Major V y Minor IV.

- Dispositivos de Jabra, Beyerdynamic y Teufel.

La lista completa sigue siendo incierta debido a la falta de transparencia de algunos fabricantes.

Estas vulnerabilidades convierten dispositivos cotidianos en vectores avanzados de espionaje. La combinación de exposición silenciosa, acceso sin autenticación y capacidad de comprometer el smartphone hace que este conjunto de fallos sea especialmente peligroso.

El caso demuestra que la seguridad del hardware de consumo es ya un problema de ciberseguridad crítica y no solo de privacidad.